Η Check Point ResearchIl Threat intelligence il suo dipartimento di ricerca Check Point Software Technologies Ltd., fornitore leader mondiale di soluzioni di sicurezza informatica, ha pubblicato il Indice di minaccia globale per dicembre 2021.

Σe un mese abbiamo visto la vulnerabilità apachelog4j per scansionare Internet, lo hanno riferito i ricercatori Trickbot è ancora il malware più comune, anche se a una velocità leggermente inferiore, 4%, impatto delle organizzazioni in tutto il mondo, da 5% A novembre.

Recentemente si è anche ripreso Emotet, che è rapidamente risalito dal settimo al secondo posto. IL CPR rivela inoltre che il settore che riceve il maggior numero di attacchi è ancora quello dell'istruzione/ricerca.

A dicembre il “Apache Log4j Esecuzione di codice remotoÈ la vulnerabilità con la più alta frequenza di sfruttamento, che la colpisce 48,3% di organizzazioni in tutto il mondo. La vulnerabilità è stata segnalata per la prima volta il 9 dicembre nel pacchetto di registrazione apachelog4j - la libreria di log Java più popolare utilizzata in molti servizi Internet e applicazioni con over 400.000 download dal progetto GitHub.

La vulnerabilità ha provocato una nuova piaga, colpendo in brevissimo tempo quasi la metà delle aziende mondiali. Gli aggressori possono sfruttare le applicazioni vulnerabili per l'esecuzione cryptojackers e altro software dannoso su server compromessi. Fino ad ora, la maggior parte degli attacchi si è concentrata sull'uso di criptovalute a danno delle vittime, tuttavia, gli autori più sofisticati hanno iniziato ad agire in modo aggressivo e sfruttare la violazione per obiettivi di alto valore.

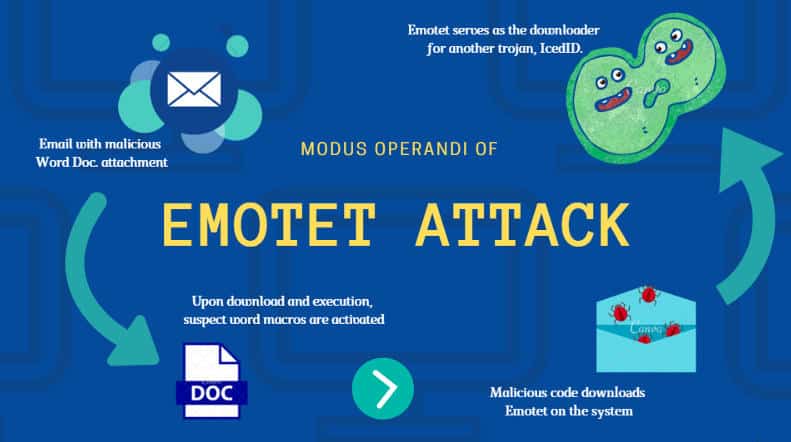

Lo stesso mese abbiamo anche visto la botnet Emotet passare dal settimo al secondo malware più comune. Proprio come sospettavamo, Emotet non ha impiegato molto a gettare solide basi dalla sua ricomparsa lo scorso novembre. È fuorviante e si diffonde rapidamente tramite e-mail di phishing con allegati o collegamenti dannosi.

Είναι τώρα πιο σημαντικό από ποτέ να κατέχουν όλοι μια ισχυρή λύση ασφάλειας του ηλεκτρονικού ταχυδρομείου τους και να διασφαλίσουμε ότι οι χρήστες γνωρίζουν πώς να αναγνωρίζουν ένα ύποπτο μήνυμα ή συνημμένο αρχείο. <span class="su-quote-cite">, δήλωσε η Maya Horowitz, αντιπρόεδρος έρευνας της Check Point Software. </span>

Η CPR precisa che nel mese di dicembre il Istruzione/Ricerca è l'industria più attaccata al mondo, seguita dal Governo/Forze Armate e dalla ISP/MSP. Vulnerabilità"Apache Log4j Esecuzione di codice remotoÈ il più frequentemente sfruttato, colpendolo 48,3% organizzazioni in tutto il mondo, seguito dal "Divulgazione delle informazioni sul repository Git esposto al server Web”Che influenza il 43,8% di organizzazioni in tutto il mondo. IL "Esecuzione di codice remoto intestazioni HTTPRimane terzo nell'elenco delle vulnerabilità più frequentemente sfruttate, con un impatto globale 41,5%.

I principali gruppi di malware

* Le frecce si riferiscono al cambio della classifica rispetto al mese precedente.

Questo mese, Trickbot è il malware più diffuso che colpisce il 4% delle organizzazioni in tutto il mondo, seguito da Emotet e Formbook, entrambi con un impatto globale del 3%.

1. ↔ Truccobot - Trickbot è un modulare Botnet e Trojan bancario che viene costantemente aggiornato con nuove funzionalità, caratteristiche e canali di distribuzione. Questo permette Trickbot essere un malware flessibile e personalizzabile che può essere distribuito come parte di campagne multiuso.

2. ↑ Emote Emotet è un Trojan avanzato, auto-replicante e modulare. Emotet era una volta utilizzato come Trojan bancario, ma recentemente è stato utilizzato come distributore per altri malware o campagne di malware. Utilizza più metodi per mantenere l'ossessione e le tecniche di evitamento per evitare il rilevamento. Inoltre, può diffondersi tramite messaggi di phishing di spam che contengono allegati o collegamenti dannosi.

3. ↔ Modulo - Formbook è un InfoStealer che raccoglie le credenziali da vari browser Web, raccoglie schermate, monitora e registra le sequenze di tasti e può scaricare ed eseguire file in base ai comandi C&C.

Attacchi leader nei settori di tutto il mondo:

Questo mese, l'istruzione/ricerca è il settore con il maggior numero di attacchi a livello mondiale, seguito dal governo/forze armate e dall'ISP/MSP.

1. Istruzione/Ricerca

2. Governo/Forze armate

3. ISP/MSP

Le principali vulnerabilità di sfruttamento

A dicembre il “Esecuzione remota del codice Apache Log4jÈ la vulnerabilità più comunemente sfruttata, che la colpisce 48,3% organizzazioni in tutto il mondo, seguito dal "Divulgazione di informazioni Git Repository Web Server esposto”Che influenza il 43,8% di organizzazioni in tutto il mondo. IL "Esecuzione di codice remoto intestazioni HTTPRimane terzo nell'elenco delle vulnerabilità più frequentemente sfruttate, con un impatto globale 41,5%.

1. Ap Esecuzione remota del codice Apache Log4j (CVE-2021-44228) È presente una vulnerabilità legata all'esecuzione di codice in modalità remota apachelog4j. Sfruttare correttamente questa vulnerabilità potrebbe consentire a un intruso remoto di eseguire codice arbitrario sul sistema interessato.

2. ↔ Divulgazione delle informazioni sul repository Git del server Web - È stata segnalata una vulnerabilità nel repository Git. Sfruttare correttamente questa vulnerabilità potrebbe consentire la divulgazione involontaria delle informazioni sull'account.

3. ↔ Intestazioni HTTP Esecuzione remota del codice (CVE-2020-10826, CVE-2020-10827, CVE-2020-10828, CVE-2020-13756) Le intestazioni HTTP consentono all'utente e al server di inoltrare informazioni aggiuntive con una richiesta HTTP. Un intruso remoto può utilizzare un'intestazione HTTP vulnerabile per eseguire codice arbitrario sul computer della vittima.

Le migliori app mobili dannose

Essa Robot alieno è al primo posto nel malware più diffuso per dispositivi mobili, seguito da xHelper e FluBot.

1. AlienBot - La famiglia dei malware Robot alieno è uno Malware come servizio (MaaS) per dispositivi Android che consente a un intruso remoto, come primo passo, di inserire codice dannoso in applicazioni finanziarie legittime. L'attaccante ottiene l'accesso agli account delle vittime e alla fine assume il pieno controllo del loro dispositivo.

2. xAiutante - Un'applicazione dannosa che è in prima linea da marzo 2019 e viene utilizzata per scaricare altre applicazioni dannose e visualizzare annunci pubblicitari. L'applicazione può essere nascosta all'utente e può anche essere reinstallata se è stata disinstallata.

3. FluBot - Il FluBot è uno rete bot Android che viene distribuito tramite messaggi di phishing SMS, che molto spesso vengono spacciati per società di consegna. Non appena l'utente fa clic sul collegamento nel messaggio, FluBot viene installato e accede a tutte le informazioni sensibili sul telefono.

L'elenco completo delle minacce malware più comuni in Grecia per dicembre 2021 è:

Formbook - FormBook è stato identificato per la prima volta nel 2016 ed è un InfoStealer destinato al sistema operativo Windows. È commercializzato come MaaS nei forum di hacking clandestini per le sue potenti tecniche di evitamento e il prezzo relativamente basso. FormBook raccoglie le credenziali da vari browser Web, raccoglie schermate, monitora e registra le sequenze di tasti e può scaricare ed eseguire file come indicato dal suo C&C.

Emotetto- Emotet è un Trojan avanzato, auto-replicante e modulare che un tempo veniva utilizzato come Trojan bancario e ora distribuisce altri programmi dannosi o campagne dannose. Emotet utilizza più metodi per mantenere le sue tecniche di ossessione e di evitamento per impedire il rilevamento e può essere diffuso tramite e-mail di spam che contengono allegati o collegamenti dannosi.

Agente Tesla - AgentTesla è un RAT (Trojan Remote Access) avanzato che funge da keylogger e ladro di password. Attivo dal 2014, AgentTesla è in grado di monitorare e raccogliere la tastiera e gli appunti dell'input della vittima, acquisire schermate ed estrarre le credenziali per una varietà di software installati sul computer della vittima (inclusi Chrome, Mozilla Firefox e client di posta elettronica Microsoft Outlook). AgentTesla vende apertamente come RAT legale con i clienti che pagano $ 15- $ 69 per le licenze.

Trickbot - Trickbot è un Trojan Botnet e Banking modulare che prende di mira la piattaforma Windows e viene distribuito principalmente attraverso campagne di spam o altre famiglie di malware come Emotet. Trickbot invia informazioni sul sistema infetto e può anche scaricare ed eseguire moduli arbitrari da un'ampia gamma di moduli disponibili: da un modulo VNC per il controllo remoto a un modulo SMB per la distribuzione all'interno di una rete compromessa. Una volta che una macchina è stata infettata, la banda di Trickbot, gli agenti minacciosi dietro questo malware, utilizza questa vasta gamma di moduli non solo per rubare le credenziali bancarie dal computer di destinazione, ma anche per spostarsi e identificarsi. attacco ransomware in tutta l'azienda.

Burlone - Uno Spyware Android su Google Play, progettato per rubare messaggi SMS, elenchi di contatti e informazioni sul dispositivo. Inoltre, il malware segnala silenziosamente alla vittima i servizi premium sui siti pubblicitari.

Dridex- Dridex è un Trojan bancario mirato a un Trojan di Windows che viene distribuito tramite campagne di spam e Exploit Kit, che si basa su WebInjects per spiare e reindirizzare le credenziali bancarie a un server controllato da un utente malintenzionato. Dridex comunica con un server remoto, invia informazioni sul sistema infetto e può anche scaricare ed eseguire unità aggiuntive per il controllo remoto.

Vidar - Vidar è un infolstealer rivolto ai sistemi operativi Windows. È stato rilevato per la prima volta alla fine del 2018 ed è progettato per rubare password, dati di carte di credito e altre informazioni sensibili da vari browser Internet e portafogli digitali. Vidar è stato venduto su vari forum online e viene utilizzato come contagocce di malware che scarica il ransomware GandCrab come payload secondario.

Criptabot - Cryptbot è un Trojan che infetta i sistemi installando un programma VPN canaglia e ruba le credenziali del browser memorizzate.

Teiera - Il malware Teabot è una minaccia Trojan Android utilizzata negli attacchi di phishing. Una volta che Teabot è installato sul dispositivo compromesso, può trasmettere lo schermo in diretta all'autore del reato, nonché utilizzare i servizi di accessibilità per eseguire altre attività dannose.

Triada - Triada è una backdoor modulare per Android, che fornisce privilegi di superutente per il download di malware. È stato anche osservato che Triada manomette gli URL caricati nel browser.

XMRig - XMRig, introdotto per la prima volta a maggio 2017, è un software di mining CPU open source utilizzato per estrarre la criptovaluta Monero.

La top 10 in Grecia |

|||

| Nome del malware | Impatto globale | Impatto sulla Grecia | |

| Modulo | 3.17% | 17.58% | |

| agente di Tesla | 2.10% | 4.61% | |

| Trickbot | 4.30% | 3.17% | |

| Burlone | 0.08% | 2.02% | |

| Dridex | 1.74% | 2.02% | |

| Vidar | 0.91% | 2.02% | |

| Criptabot | 0.50% | 1.73% | |

| Ramnit | 1.74% | 1.73% | |

| Teabot | 0.07% | 1.73% | |

| Triada | 0.13% | 1.73% | |

L'elenco dell'impatto delle minacce globali e la Carta Software Check Point di ThreatCloud, basato su Intelligence di ThreatCloud della Società, nella più grande rete di cooperazione per la lotta alla criminalità informatica, che fornisce dati sulle minacce e sulle tendenze prevalenti negli attacchi, utilizzando una rete globale di rilevatori di minacce.

La banca dati Minaccia nuvola include oltre 3 miliardi di siti Web e 600 milioni di file al giorno e ne individua più di 250 milioni di attività malware ogni giorno.

Non dimenticare di seguirlo Xiaomi-miui.gr a Google News per essere subito informato su tutti i nostri nuovi articoli! Puoi anche se usi un lettore RSS, aggiungere la nostra pagina alla tua lista semplicemente seguendo questo link >> https://news.xiaomi-miui.gr/feed/gn

Non dimenticare di seguirlo Xiaomi-miui.gr a Google News per essere subito informato su tutti i nostri nuovi articoli! Puoi anche se usi un lettore RSS, aggiungere la nostra pagina alla tua lista semplicemente seguendo questo link >> https://news.xiaomi-miui.gr/feed/gn

Seguici su Telegram in modo che tu sia il primo a conoscere ogni nostra novità!